PeckShield 追蹤到兩筆以太坊天價手續費轉賬的發起方爲韓國龐氏騙局 GoodCycle。

原文標題:《以太坊天價手續費轉賬真相:資金盤項目 GoodCycle 上演誤殺瞞天記!》

撰文: PeckShield

此前有一部改編自印度《誤殺瞞天記》的電影《誤殺》上映後受到了廣大用戶的一致好評,其講述了主角在發生誤殺行爲後,通過混淆時空、僞造證據等蒙太奇的手法成功掩蓋了犯罪事實。而現實區塊鏈世界中,在發生天價手續費異常轉讓事件之後,不願將真相公之於衆的項目方很可能也在上演一出「誤殺瞞天記」。

上週以太坊鏈上連續發生 3 起天價手續費轉賬事件,引發業界廣泛的討論和猜測。

其中,0xcdd6a2b 開頭的「神祕」地址兩天時間內僅用兩筆小額轉賬就揮霍掉了 3,700 萬元,創造了以太坊鏈上史上最高手續費記錄。

PeckShield 安全團隊旗下可視化資產追蹤平臺 CoinHolmes,基於已有的超 7,000 萬+地址標籤,迅速定位到 0xcdd6a2b 開頭的地址所屬爲某一交易所熱錢包,而且發生兩次異常轉賬的原因很可能是其遭遇了一次黑客精心策劃的 GasPrice 勒索攻擊。詳情請參看文章《以太坊天價手續費轉賬背後:一場黑客發起的 GasPrice 勒索攻擊?》

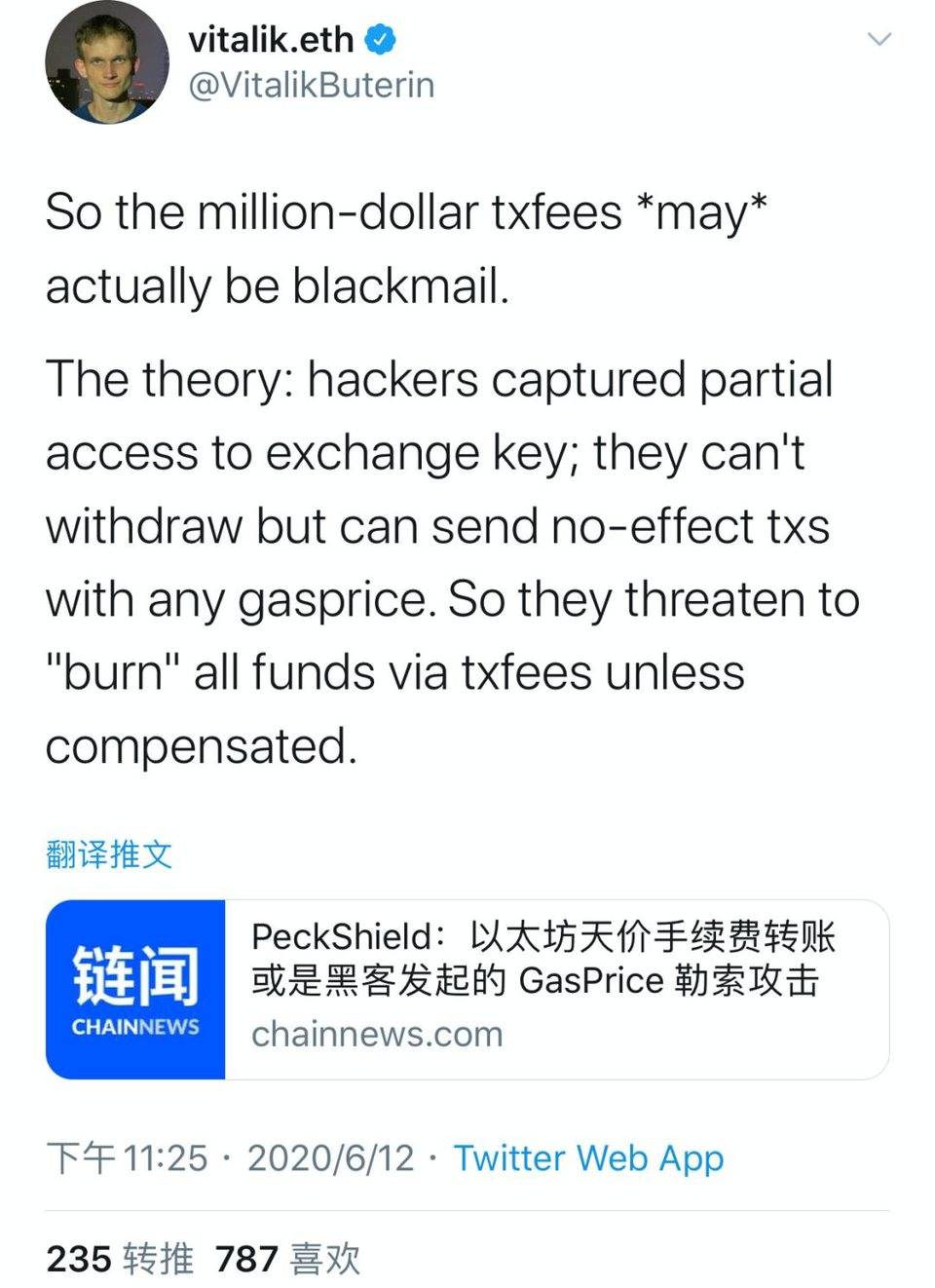

就連以太坊創始人 Vitalik 也都發推稱,受害者是遭遇了一次勒索攻擊,並且有意在 EIP 1559 提案中能減少用戶手動設置費用的必要性,從而降低鉅額轉賬費用問題的發生。

_V 神推特對以太坊天價手續費轉賬事件的表態 _

_V 神推特對以太坊天價手續費轉賬事件的表態 _

然而,隨着進一步深究分析發現,問題來了:

1)既然是受害者是一家交易所,手裏握着是廣大用戶的資產,事發後該交易所並沒有發公開聲明向用戶提醒資產安全風險,我們向 Spark Pool 礦池求證過,受害者也不曾向礦池方面請求退還資產。這不太符合常理。

2)在兩次異常轉賬發生後的一兩天內,該交易所地址出現大量提幣需求,超 5,000 個 ETH 被用戶提走,但很快提幣需求就被阻斷,開始又不停有新的入賬進來。

3)現在 0xcdd6a2b 開頭的地址上尚有 16,810 個 ETH 餘額,而藏於暗處勒索的黑客似乎也停止了進一步作惡,難不成是他們之間已經達成協議了?

事情到此,越來越發有趣且撲朔迷離了。

然而要釐清這個問題,我們必須得進一步查證受害交易所究竟是誰?

受害交易所到底是誰?

由於上篇文章只是我們的技術分析和推理,是事實或者不是事實,在我們原本設想中,0xcdd6a2b 開頭的地址都會想辦法跟我們取得聯繫,或者說總該向打包礦池方 Spark Pool 和 Ethermine 方面討要資金吧,然而,截止目前,該受害交易所尚沒有露出半點蛛絲馬跡。

我們只好從 0xcdd6a2b 地址關聯的 0x12d8012 和 0xe87fda7 開頭的地址爲突破口,進一步展開深入搜索和追查。終於,終於,我們發現 0xcdd6a2b 開頭的地址所屬爲一家韓國名爲 Good Cycle 的小型交易所。

爲了驗證這一推論的準確性,PeckShield 安全人員註冊了該交易所,並向該交易所提供的 0x46d3be 開頭的充值地址,分三筆共計轉入了 0.5 個 ETH,之後這三筆交易被匯聚轉入了 0xcdd6a2b 開頭的熱錢包地址(如下圖所示),至此,受害交易所的身份可算是水落石出了。

_Good Cycle 交易所充值地址及鏈上熱錢包匯聚地址情況 _

_Good Cycle 交易所充值地址及鏈上熱錢包匯聚地址情況 _

據 Good Cycle 官方稱,這是一家剛剛於 05 月 25 日上線的韓國小型 P2P 交易所。上線半個月以來,該交易所就擁有了用戶量 6,151 人,交易量 6,399 次,共計交易額 63,187.9674 個 ETH。之所以如此受歡迎,是因爲其參與門檻低,只需要最低 100 美元就可參與,參與後便可獲得高額的投資回報。

這樣一來,我們疑惑的問題就不難理解了,原來這是一家主打理財龐氏騙局的交易所。

所以,黑客能相對容易地對入侵其服務器系統實施勒索攻擊;

所以,遭到了鉅額資產損失,項目方依然「隱忍」着無動於衷;

所以,仍然有不明真相的用戶,繼續做着自己的投資發財夢;

所以,黑客精心策劃的勒索攻擊陰謀,有很大概率是得逞了。

我們從龐氏騙局設計者的視角再回頭看看一切:這損失的區區 3,700 萬元只能算是出師不利,一個優秀的資金盤項目擁有數億甚至數十億體量都不在話下,眼下最好的策略莫過於接受黑客的勒索談判或者說遮蓋事實,一切待從長計議,從長計議,從長計議。

只不過,項目方萬萬沒想到的是,他們這次遇見了一心探尋真相的幣圈神探——CoinHolmes (www.coinholmes.com),以及它背後的頂級區塊鏈安全團隊——PeckShield。

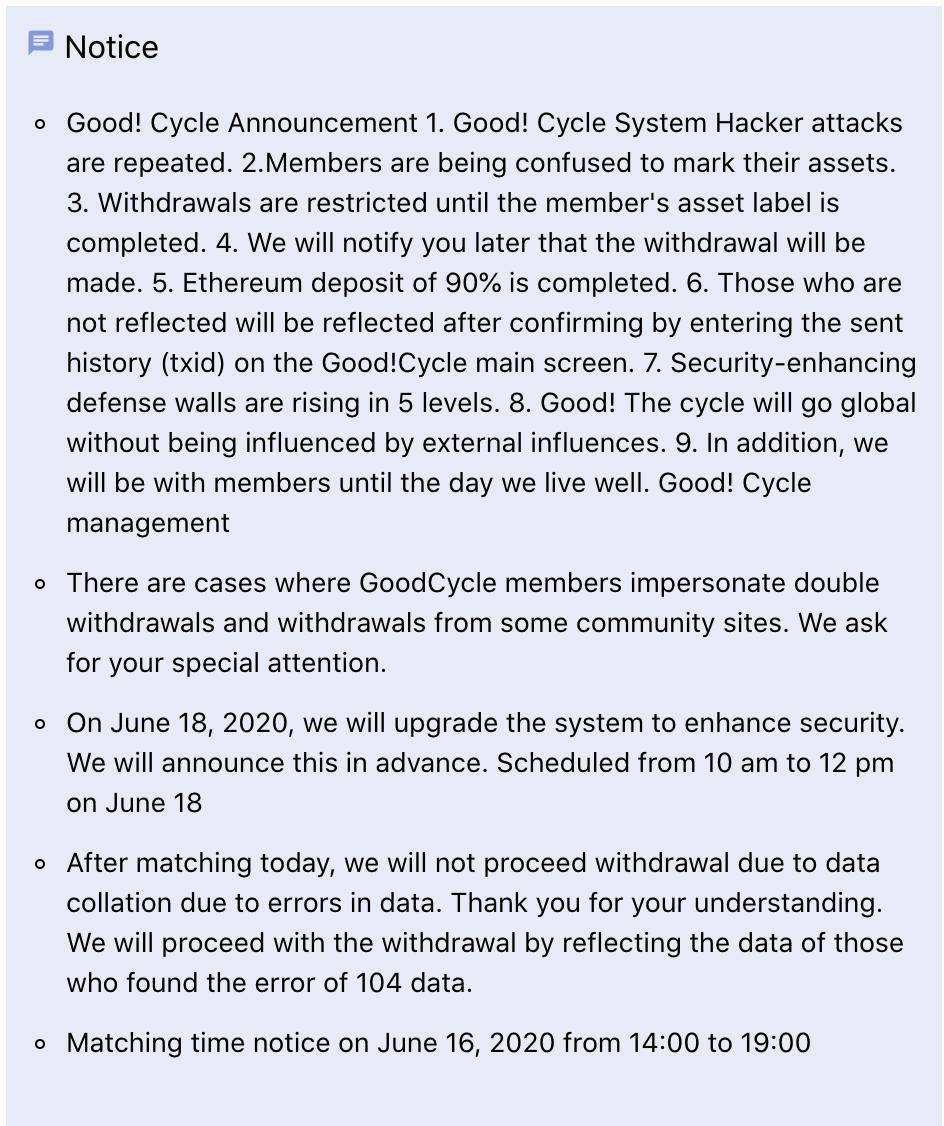

事實也果不其然,我們在其官網並沒看到任何關於這兩次異常轉賬事件的解釋,而只是發通知稱將於 06 月 18 日,進行系統升級以增強安全性,這,韭菜真好哄騙吶。

_Good Cycle 官網聲明,由韓文翻譯過來,可能不夠精確 _

_Good Cycle 官網聲明,由韓文翻譯過來,可能不夠精確 _

Good Cycle 遭黑客勒索攻擊可能性分析:

正如以上我們的猜測,黑客的勒索攻擊過程很可能已經完成,該網站存在的代碼漏洞也已做了升級,我們只好繼續以技術推理來複現這次攻擊的可能性實施過程,給廣大喫高級瓜的羣衆們腦補下這背後的技術邏輯:

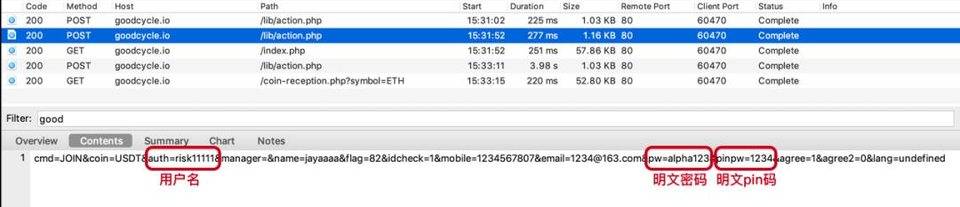

我們分析發現,Good Cycle 交易所網站基於 HTTP 協議,並未支持 HTTPS 加密協議訪問,因此各種敏感信息皆以明文傳輸,很容易被黑客輕而易舉實施釣魚、中間人劫持等攻擊:

1)可能攻擊手段之一:用戶在 Good Cycle 註冊時的所有信息都是使用 HTTP 並明文進行上傳,很容易被人使用攔截工具進行攔截,如果用戶的賬戶密碼及 PIN 碼被黑客攔截成功,黑客可以登錄用戶的賬戶進行提現,由於 Good Cycle 在登錄及提現時未對賬戶進行二次驗證,從而導致資產丟失。

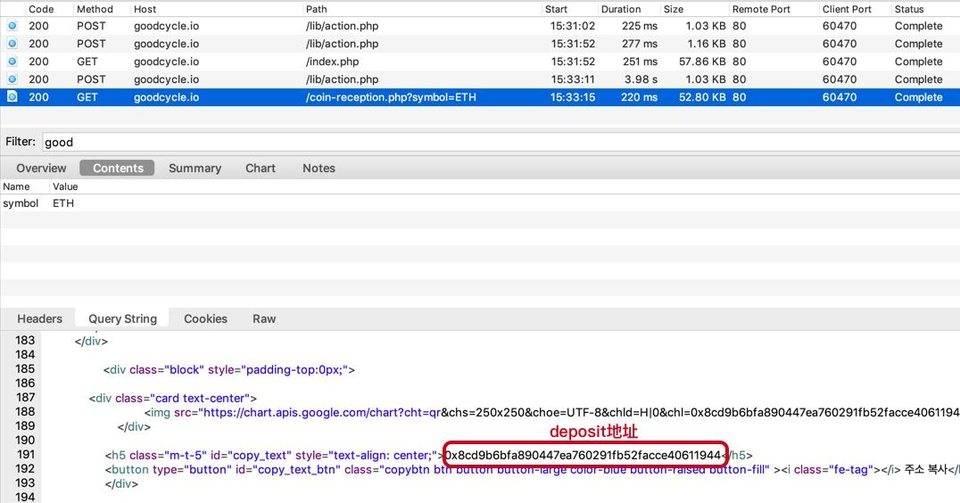

2)可能攻擊手段之二:每當用戶創建新的賬戶時都會返回一個新的 ETH 充值地址,黑客可以對用戶提交的創建地址請求進行攔截並加以更改,將用戶的充值地址改成自己的賬戶,從而導致用戶每次充值都被充值進黑客預先埋伏的賬戶。

_Good Cycle 網站潛在攻擊點解析頁面 _

_Good Cycle 網站潛在攻擊點解析頁面 _

3)可能攻擊手段之三:黑客在得到用戶的賬戶密碼後,可以根據代碼中的加密方法得到發送提現請求所需要的各種請求頭,直接發送一個提現的請求並將提現地址改成自己的地址,從而實現對用戶的賬戶進行攻擊。

以上,我們不難看出,Good Cycle 交易所的安全防禦措施極低,縱使是一名很普通的黑客,都很容易找到突破口實施攻擊。當然,也不排除是因爲開發人員的低級錯誤有意或無意導致的鉅額交易費問題。但無論是「內憂」還是「外患」,用戶資產受損已成既定事實。PeckShield 在此提醒廣大用戶,應謹慎參與此類安防級別極低的項目,即使其營銷模式再誘人,很可能因爲安防風控不到位而遭遇滅頂之災,而要爲此付出代價的不是項目方,而是不明真相被矇在鼓裏的韭菜們。

結語

無論是我們推測的黑客 GasPrice 攻擊已得逞也好,又或者另有其他原因。媒體,公衆,尤其是參與其中的廣大用戶們需要一個解釋:這 3,700 萬元的損失將由誰來承擔?

很顯然,仍縮在暗處不願意露面的項目方有他們自己的算盤。

但不管怎麼說,如此帶有龐氏騙局性質的項目遲早會有暴雷的一天。PeckShield 安全團隊已經曝光了包括 PlusToken、TokenStore、EOS 生態等數十起類似的理財錢包騙局都證實了這一點。

對項目方而言,現在站出來承認錯誤,尋求礦池方的資產退還幫助,退還投資用戶的資產是眼下最好的選擇,倘若項目方仍試圖繼續瞞天過海的話,相信問題只會更加糟糕,因爲靠滾雪球的用戶 Fomo 投入支撐,只會延緩死期,他們遲早會有面臨法律審判的一天。

需要提醒的是,爲幫用戶減少損失,我們已跟兩家打包礦池方取得聯繫,其中 Ethermine 挖礦所得的 10,668 個 ETH 已經平分給礦工了,而 Spark Pool 也將於 06 月 17 日將該異常收益平分,留給項目方挽回損失的時間窗口已經不長了。

_ 友情提示:PeckShield 目前已經掌握的信息遠比本篇文章披露的要多,我們正在嘗試和韓國警方交涉,以維持區塊鏈行業本就該有的正義。_