EOS 區塊鏈在主網上線後一躍成爲了活躍度排名第二的公鏈(blocktivity.info),據統計,EOS 上線至今的 DApp 交易額達 140 億流水,新進場用戶攜大量資金助推了 DApp 的大火,但隨之而來也暴露出了 EOS 競猜類智能合約安全的嚴峻問題。經觀察發現,最近發生攻擊事件的頻次越來越密集,並且同一個安全問題多次反覆地出現。因此,在 EOS 主網賬戶數突破 50 萬的今天,我們爲大家盤點了 EOS 主網上線以來較爲頻繁和嚴重的安全漏洞,希望能夠方便 EOS 社區瞭解和預防。

Part 1 EOS Fomo3D 狼人殺

背景

EOS Fomo3D 狼人殺是與以太坊上的 Fomo3D 相似的一款遊戲。

攻擊者賬號:eosfomoplay1

攻擊手法:遊戲合約遭受溢出攻擊

損失(EOS):60,686

始末

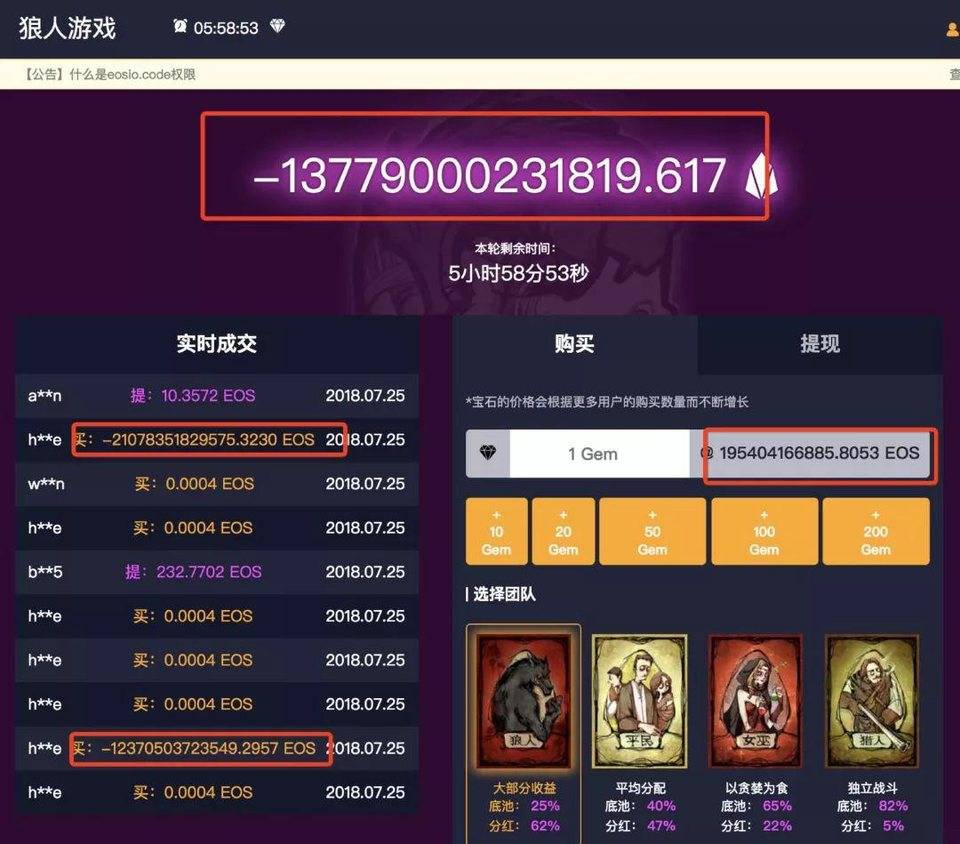

2018 年 7 月 25 日,慢霧安全團隊發出警告,EOS Fomo3D 遊戲合約遭受溢出攻擊,資金池變成負數。慢霧安全團隊由此呼籲 EOS 智能合約安全需引起重視。於是狼人團隊做了應急處置並上線了新合約之後,發生第二次攻擊,被攻擊者(eosfomoplay1)拿走 60,686 個 EOS。

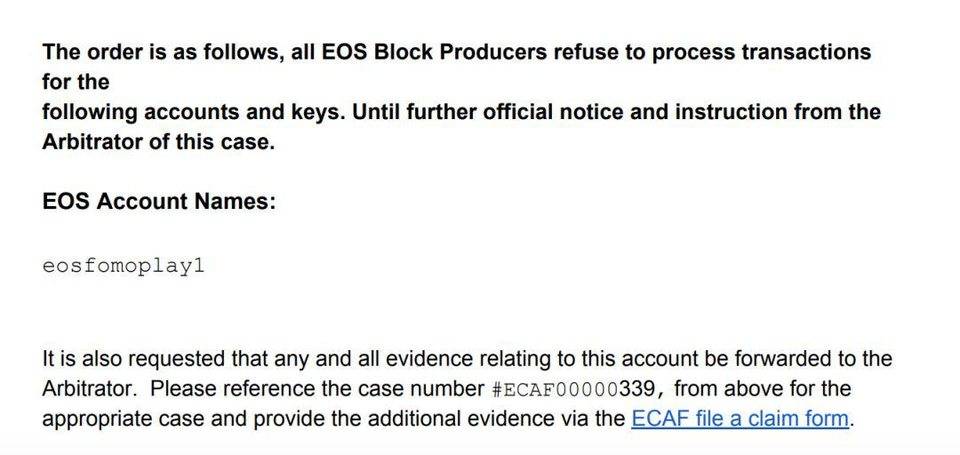

8 月 7 日,EOS 核心仲裁論壇( ECAF )對該次黑客行爲仲裁後簽發仲裁令,首先緊急凍結黑客的 EOS

賬戶:eosfomoplay1。在區塊瀏覽器上可以看到,eosfomoplay1 賬戶內 EOS 餘額爲 61,117.0833 EOS。

Part 2 EOSBet

背景

EOSBet 是一款基於 EOS 開發並遭受過 3 次攻擊的擲骰子競猜遊戲。

攻擊者賬號:aabbccddeefg; ilovedice123; whoiswinner1

攻擊手法:RAM 被惡意合約吞噬、遊戲方未檢驗 transfer action 的調用方導致被假幣套取真幣、「假通知」漏洞

損失(EOS):未披露+44,427.4302 + 0 (145321 EOS 被追回)

始末

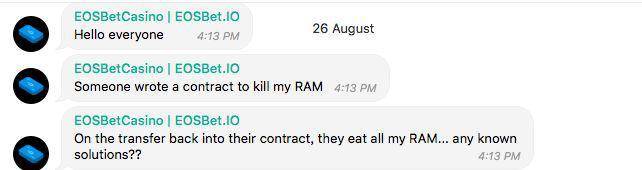

2018 年 8 月 26 日,IMEOS 觀察到 EOSBet 項目方在主網電報羣中反應其賬戶的 RAM 被一個合約惡意吞噬,隨後遊戲方宣佈 EOSBet 暫時下架以防進一步的攻擊。8 月 27 日,遊戲方在 Medium 發佈該漏洞已暫時修復的聲明,遊戲網站重新開啓。發生此事件之後,關於惡意合約吞噬 RAM 事件在 Github 上被提交多個 issue 和建議,最終這個問題得以解決。

EOSBet 稍稍鬆了一口氣並立下「要在 24 小時內達到 210 萬交易筆數成爲 EOS 上交易數最多的 DApp」的 Flag(如下圖) 之後,迎來了下一波猛烈的黑客攻擊(如下下圖)。

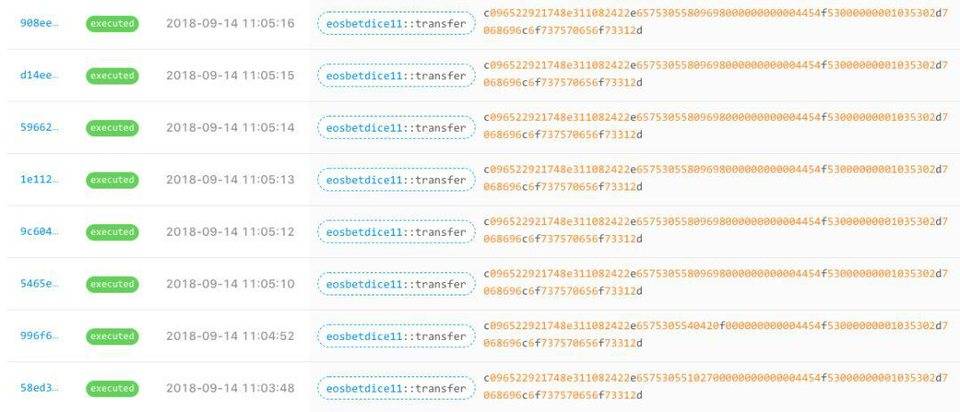

9 月 14 日上午 11 時左右,黑客利用在 EOS 體系裏發佈的名爲「EOS」的代幣在 EOSBet 平臺進行投注,而項目方的代碼中沒有檢查收到的 EOS 是否是 eosio.token 產生的正經 EOS。於是賬戶 aabbccddeefg 在實際上沒有成本的情況下,在短短 15 分鐘之內造成了項目方損失了 44,427.4302 EOS 和投注產生的 1,170.0321 BET。隨後這些 EOS 被轉移到了交易所。

9 月 17 日,EOSBet 宣佈將存儲在熱錢包的 75%(30 萬個 EOS)的資金(bankroll)轉移至冷錢錢包,從而提高資金安全。在未來的數週裏,EOSBet 也執行一系列的安全更新。然後 ……

10 月 15 日,EOSBet 再次遭到黑客攻擊,資金被盜至 Bitfinex。黑客賬號 ilovedice123 利用了「假通知」漏洞,構造了 Memo:92-chickndinner-uHruy5esdfuh3HC8,對 EOSBet 合約 eosbetdice11 進行攻擊。

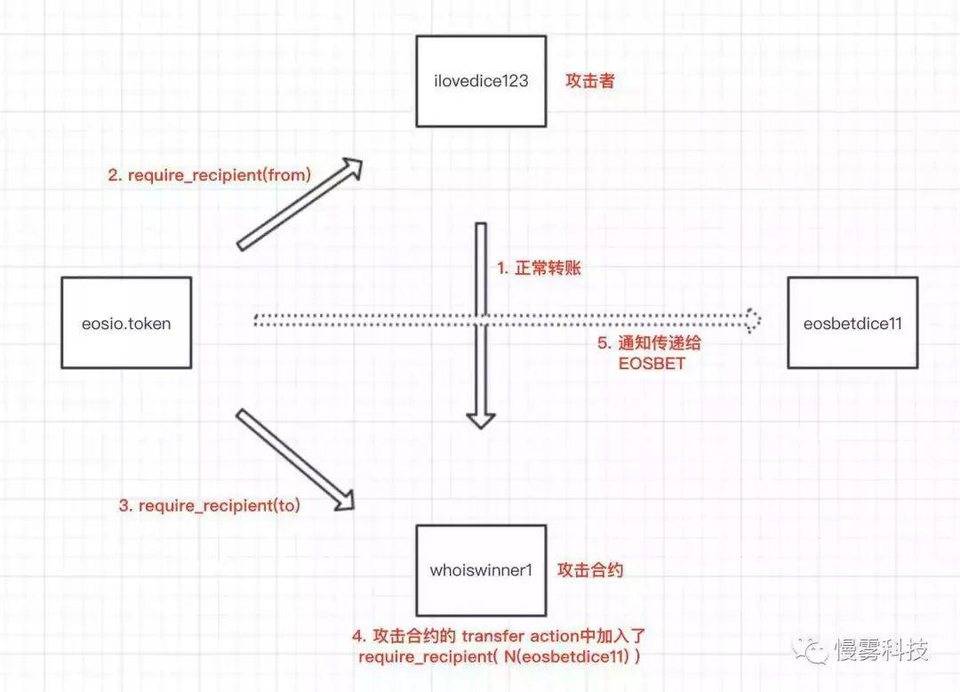

據慢霧安全團隊的攻擊流程圖(如下)顯示,本次攻擊中黑客創建了兩個賬戶:攻擊賬戶 ilovedice123 和攻擊合約 whoiswinner1。遊戲合約在 apply 裏沒有校驗 transfer action 的調用方必須是 eosio.token 或者是自己的遊戲代幣合約。攻擊賬戶 ilovedice123 向攻擊合約 whoiswinner1 轉賬後,EOSBet 合約的 transfer 函數被成功調用,誤將攻擊賬戶 ilovedice123 當成下注玩家,被套走了 142,845 個 EOS。

對於這次攻擊,慢霧安全團隊發出了預警:EOS 遊戲 DApp 在處理 transfer 通知時需要校驗 transfer 中的 to 是否爲 self,避免「假通知」漏洞。

據瞭解,項目方已經在交易所追回了本次攻擊損失的 EOS。

Part 3 Luckyos

背景

Luckyos 是一個被攻擊後停運至今的 EOS 遊戲平臺。

攻擊者賬號:guydgnjygige

攻擊手法:隨機數算法被破解

損失(EOS):未披露

始末

2018 年 8 月 27 日,Luckyos 旗下的石頭剪刀布遊戲隨機數產生的規律被黑客破解,攻擊者通過持續在指定時間出石頭來贏得獎勵,該辦法有 38% 概率獲勝。目前該遊戲網站 luckyos.io 已經停運。

Part 4 EOS WIN

背景

EOS WIN 是一個開源後被攻擊的 EOS 遊戲平臺。

攻擊者賬號:lockonthecha

攻擊手法:隨機數算法被破解

損失(EOS):2,000 + 4,000 + 20,000

始末

2018 年 9 月 2 日,EOS WIN 同樣的隨機數被破解,損失 2000 個 EOS (本次攻擊項目方未向公衆披露)。

9 月 15 日,繼 EOSBet 之後,EOS WIN 也受到了「假幣攻擊」,黑客用不存在的「EOS」投注贏走了約 4000 個 EOS,導致 EOS WIN 暫時關閉。

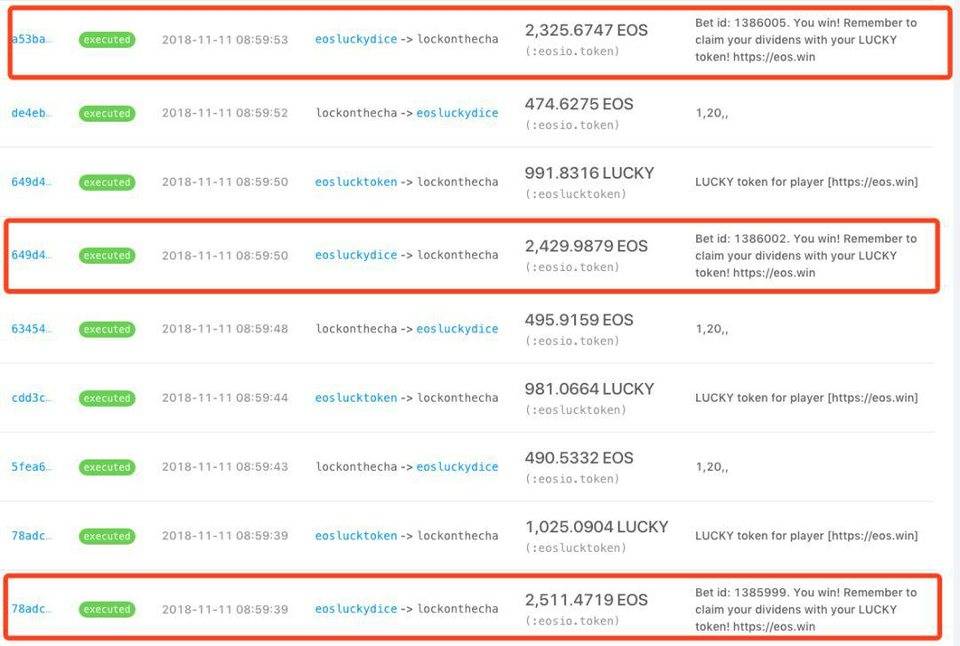

11 月 11 日,EOS.WIN 將其平臺 DApp 全面開源,此後慢霧安全團隊觀察到該遊戲合約被攻擊者(lockonthecha)攻破,約被盜 20000 EOS。慢霧安全團隊表示發現攻擊 EOSDice 和 FFGame 和 EOS.WIN 三個 DApp 的攻擊者疑似同一攻擊者和使用了類似的攻擊手法,攻擊手法目前正在進一步驗證中。目前 EOS.WIN 正在修復相關合約。

Part 5 DEOS Games

背景

DEOSGames 是一個被攻擊仍在運行的 EOS 遊戲平臺。

攻擊者賬號:未知

攻擊手法:隨機數算法被破解

損失(EOS):4,000

始末

2018 年 9 月 10 日,黑客破解了 DEOSGames 遊戲平臺下 Dice 的隨機數算法,在不到一個小時的時間裏,連續 24 次「贏得」獎金約 2.4 萬美元(4,000 EOS)。

隨後項目方在社交媒體上發佈一份簡短的聲明,證實其智能合約確實遭到黑客攻擊,並且在聲明中將這一惡意攻擊稱爲「良好的壓力測試」。

Part 6 Happy EOS Slot

背景

Happy EOS Slot 是一個被攻擊後恢復運行的 EOS 競猜遊戲(老虎機)。

攻擊者賬號:imeosmainnet

攻擊手法:重放攻擊

損失(EOS):5,000

始末

2018 年 9 月 12 日,黑客賬戶(imeosmainnet)通過在 transfer 方法中加入鉤子開關,卡死 reveal 等動作成立重放攻擊(Replay Attacks,這種攻擊會不斷惡意或欺詐性地重複一個有效的數據傳輸),導致 Happy EOS Slot 損失了 5000 個 EOS。

Part 7 FairDice

背景

Fair Dice 是 DappPub 遊戲平臺上的一款遊戲。

攻擊者賬號:iloveloveeos

攻擊手法:隨機數算法被破解(重放攻擊)

損失(EOS):4,000

始末

同在 9 月 12 日,DappPub 遊戲平臺上的 Fair Dice 也被同一個手法(重放攻擊)攻破,造成損失 4,000 EOS。黑客賬戶 iloveloveeos 利用遊戲的隨機算法和時間相關(即不同時間獲得不同遊戲結果),拒絕了所有失敗的開獎結果從而謀利。

iloveloveeos 在 11 月 15 日晚用同樣的手法攻破了 LuckyGo。

Part 8 Newdex

背景

Newdex 是基於 EOS 的去中心化交易所。

攻擊者賬號:oo1122334455;dapphub12345;iambillgates

攻擊手法:黑客利用假幣在交易所交易換取真幣

損失(EOS):11,803

始末

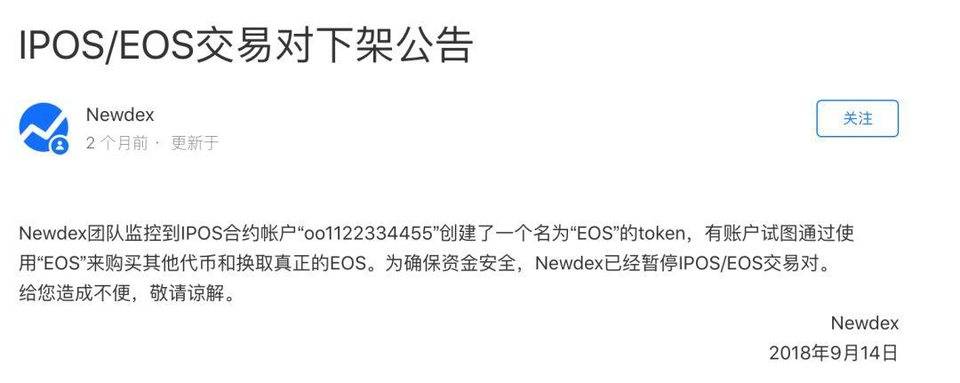

2018 年 9 月 14 日,在 EOSBet 爆出黑客利用假幣投注贏取真幣的安全漏洞後,當天下午兩點,EOS 合約帳戶 oo1122334455 發行了一個名爲「EOS」的 token,並且將十億假 EOS token 全額分配給 EOS 賬戶 dapphub12345,然後由該賬號將假代幣轉入賬戶 iambillgates (實施攻擊的賬戶)。攻擊賬戶用小額假 EOS 驗證攻擊成功後,於 14:31:34 至 14:45:41 進行大額攻擊,分多筆共 11800 假 EOS 掛市價單購買 BLACK、IQ、ADD,且全部成交。

Newdex 發現異常後啓動了應急措施修復系統,強制下架 IPOS/EOS 交易對,15:52-16:33 期間停止運營。此次攻擊造成 Newdex 用戶損失 11,803 EOS,項目方表示承擔所有損失。

Part 9 EOSBank(柚資銀行)

背景

EOSBank(柚資銀行) 是一個支持 EOS 存款和租賃服務的平臺,經歷過攻擊後,平臺暫時只繼續開放了租賃 CPU 服務。

攻擊者賬號:fuzl4ta23d1a

攻擊手法:合約賬號的 owner 權限被修改

損失(EOS):18,000

始末

2018 年 10 月 5 日下午 6 時 37 分,EOSBank(柚資銀行) 合約賬號 eosiocpubank 被攻擊者修改 owner 權限,之後被轉走 18,000 EOS 到賬戶名爲 fuzl4ta23d1a 的 EOS 賬號。

隨後該賬號將所盜得的 EOS 轉移至交易所,這筆資金現在被項目方申請凍結着。目前項目方只恢復了 CPU 租賃服務。

Part 10 World Conquest

背景

World Conquest 是一個基於 EOS 並且類似於像素大師(EOS Pixel Master)的遊戲,目前遊戲已停止運行。

攻擊者賬號:cryptoplease

攻擊手法:黑客利用遊戲繳稅規則,拒絕後續的買家

損失(EOS):4,555

始末

2018 年 10 月 16 日,獵豹旗下第三方大數據平臺 RatingToken 監測到基於 EOS 開發的 DAPP World Conquest 被黑客攻擊。隨後官方在其 Discord 發佈公告確認被攻擊的事實,黑客利用遊戲繳稅規則,拒絕後續的買家,導致遊戲非正常結束,黑客拿走資金池中所有 EOS,最後合約中僅剩 0.0155 個 EOS。通過合約轉賬數據發現,被盜資金被轉移至火幣。

Part 11 EosRoyale

背景

EosRoyale 依然是一個基於 EOS 的遊戲平臺。

攻擊者賬號:fortopplayx1; fortopplayx2; fortopplayx3;fortopplayx4;fortopplayx5; fortopplayxx

攻擊手法:隨機數被破解

損失(EOS):10,800 EOS。

始末

IMEOS 在 Reddit 發現 EosRoyale 項目方發佈消息稱團隊錢包於 10 月 26 日遭到黑客攻擊,總體損失大約 11,000 EOS($60,000)。原因已查明是隨機數發生器的漏洞,黑客能夠設法通過使用先前塊的信息來計算隨機數發生器算法的未來數量,從而從 EosRoyale 錢包中竊取 60,000 美元。

目前該漏洞已修復,團隊完全重新構建了隨機化算法,現在 EosRoyale 中的隨機數基於分配期間的哈希塊(即未來塊)。

Part 12 EOS POKER

背景

EOS Poker 是一個基於 EOS 的 BlackJack。

攻擊者賬號:未知

攻擊手法:官方在拓展服務器時忘記將種子放入數據庫中

損失(EOS):1,374.3750

始末

2018 年 10 月 28 日凌晨,EOS Poker 玩家發現遊戲流水在上漲,但獎金池在減少。經查證後發現原因是官方在拓展服務器時忘記將種子放入數據庫中,868590 期遊戲之後不再記錄種子。因此,出現了玩家利用獲勝的種子贏取獎池的情況。EOS Poker 官方宣佈,因自己的技術失誤導致的損失將由官方承擔,以後會不斷地優化,避免類似事件再次發生。

事件後合計 EOS Poker 項目方損失 1,374.3750 EOS,229.0625 POKER token。最終團隊拿出了 1,500 EOS

來彌補這次的損失。

Part 13 EOSCast

背景

EOSCast 類似於第一個使用區塊哈希值爲開獎號碼遊戲的 EOSPlay,遊戲僅上線 10 小時就遭到了攻擊。

攻擊者賬號:refundwallet

攻擊手法:假 EOS 轉賬變種

損失(EOS):72,912 個 EOS

始末

2018 年 10 月 31 日凌晨 00:15,EOSCast 遊戲遭遇黑客攻擊,被與 EOSBet 9 月份時遭遇的同一種攻擊手法被黑客轉走 72,912 個 EOS。區塊鏈安全公司 PeckShield 跟蹤發現,當天 00:15 開始,黑客賬戶 refundwallet 就嘗試對 EOSCast 遊戲合約 eoscastdmgb1 實施攻擊。黑客先以「假 EOS」攻擊方式進行轉賬攻擊 8 次,未能得逞,後又採用「假 EOS 轉賬變種」的方式成功攻擊 9 次。

根據遊戲規則,黑客分別以 100、1,000、10,000 個假 EOS 展開攻擊,每次攻擊可得到 198、9,800、19,600 個不等的 EOS,在實施最後一次攻擊時,遊戲團隊察覺到異常攻擊,及時轉走了獎金池僅剩的 8,000 個

EOS。

最終,黑客共計獲利 72,912 個 EOS,根據 EOS 當下行情 35 RMB 估算,EOSCast 平臺損失超 255 萬 RMB。受此影響,EOSCast 遊戲緊急下線,據瞭解,該遊戲上線僅 10 個小時。

ECAF 針對此事件發佈了仲裁令,希望節點能凍結如下六個賬戶: refundwallet 、jhonnywalker 、alibabaioeos、whitegroupes 、24cryptoshop 、minedtradeos 。

Part 14 EOSDICE

背景

EOSDice 是一個兩次被攻破但是依然堅持開源的 EOS 競猜類遊戲。

攻擊者賬號: jk2uslllkjfd;

攻擊手法:隨機數被攻破以及隨機數再次被攻破

損失(EOS): 2,545.1135 + 4,633

始末

2018 年 11 月 4 日上午,EOSDice 合約賬戶由於隨機數被破解遭到黑客賬戶 jk2uslllkjfd 的攻擊,即使遊戲方在發現攻擊後立刻將合約資金轉移到安全賬號,依然損失了 2545.1135 EOS,該筆資金被轉至火幣交易所。

11 月 10 日上午,EOSDice 再次因爲隨機數問題被黑客賬號 coinbasewa11 攻擊,損失的 4633 EOS 被轉入 Bitfinex 交易所。經慢霧安全團隊分析,本次攻擊者與 11 月 8 日攻擊 FFGame DApp 的黑客是同一個,攻擊手法也是由於使用了可控的隨機數種子。

Part 15 EOSeven

背景

EOSeven 是一款基於 EOS 的擲骰子游戲,項目方在衆籌完成後不久出現了官方賬戶被大額轉出 SVN (項目 token)到 Newdex 上賣出的事件。嚴格意義上該次事件並不是黑客攻擊,但團隊的此行爲也是一種安全隱患,因此收錄在本次事件盤點當中。

攻擊者賬號:tuningfinish (團隊成員)

攻擊手法:內部成員進行大額轉賬

損失(EOS):未披露

始末

2018 年 11 月 4 日晚,EOSeven 官方賬戶出現大額轉賬,由 eosevendice2 轉出 6 億 SVN 至賬戶 tuningfinish,後轉回 4.5 億至 eosevendice2 。隨後 tuningfinish 在 Newdex 上出售了轉出的 SVN token,最後將所得 EOS 轉入幣安交易所。

隔天凌晨, EOSeven 團隊發佈公告,稱操作大額轉賬的人系團隊內成員(該成員已被開除)。團隊表示所有的 SVN 將會從地址 eosevendice2 轉移到 eosevendice1,以防止類似事件再次發生。

團隊持有的 SVN 將會被鎖定 6 個月,同時,svntokenico1 的 CPU 被質押給 eosevendice1。此前募集到的 EOS 也質押給 eosevendice1。

Part 16 FFGAME

背景

FFgame 是基於 EOS 的一款遊戲平臺,在遊戲開始正式運營之前遭到隨機數破解攻擊。

攻擊者賬號:jk2uslllkjfd

攻擊手法:隨機數破解

損失(EOS):1,332

始末

2018 年 11 月 8 日凌晨,賬戶 jk2uslllkjfdFFgame 在 FFgame 遊戲中不斷獲勝, FFgame 平臺隨機數疑似被破解。截止攻擊結束,獎池僅剩 70 餘個 EOS。被盜的 EOS 已被轉移到火幣交易所,項目方已向火幣提交工單要求凍結。

賬戶 jk2uslllkjfd 曾於 11 月 4 號破解過 EOSDice 的隨機數,這是其第二次盜幣。

Part 17 HireVibes & AirDropsDAC

背景

HireVibes 是基於 EOS 的求職平臺,連接求職者、僱主、推薦人和招聘人員,通過同行推薦來填補空缺職位,從而創建一個擁有合理招聘費用的公平激勵模型。近期正在發放空投,由於第三方代發空投平臺

AirDropsDAC 的合約私鑰泄露導致 HVT token 被盜。

攻擊者賬號:sym111111add (另一個私鑰泄露被攻擊者利用的賬戶); gizdkmjvhege

攻擊手法:第三方代發空投合約私鑰泄露

損失(EOS):2,514

始末

2018 年 11 月 12 日,AirDropsDAC (代空投平臺) 合約賬戶的大量 HVT 在非本人操作下轉入到了 sym111111add 賬戶,隨後該賬戶在去中心化交易平臺 Newdex 套現 2,514 EOS, 這筆 EOS 隨後又被轉入到 gizdkmjvhege 賬戶。

據 IMEOS 分析,賬戶 sym111111add 爲新加坡節點 EOSIO.SG 的測試賬戶,由於私鑰在 Github 泄露被黑客(gizdkmjvhege 賬戶持有者)盜用,並利用此賬號將盜得的 HVT 在 Newdex 交易換取 2,514 EOS,並且轉移到賬戶 gizdkmjvhege。

ECAF 在昨天發出了凍結該賬戶的緊急仲裁令,但是賬戶裏的 EOS 已經被轉移到了 OTCBTC 平臺。通過轉賬記錄查詢,除了 HVT toen,在同一時間段從 AirDropsDAC (代空投平臺) 合約賬戶丟失的還有 ZKS token。

emmm… 簡單地說這就是一個黑客利用兩個泄露私鑰的賬戶謀取 EOS 的故事。事發後 HireVibes 項目方也第一時間站出來,澄清了是第三方平臺的漏洞,但是經此事件會更加小心地監督以及向第三方服務平臺提醒,這件事情正在進一步調查,不過項目進度不會受到影響,HireVibes Beta 版本會在 2019 年初發布出來。

MORE Wallet 早在錢包推行之初就萬般強調助記詞和私鑰千萬不能放在聯網的設備裏,設置僅自己可見也不行!如果懷疑私鑰或助記詞私鑰泄露,可以進入錢包的管理賬號頁面重置私鑰。

Part 18 LuckyGo

背景

LuckyGo 是一款上線沒多久就被攻擊到下線的 EOS 競技類遊戲。

攻擊者賬號:iloveloveeos (與 FairDice 攻擊者賬號相同)

攻擊手法:隨機數缺陷攻擊

損失(EOS):未知

始末

2018 年 11 月 15 日晚 23 時 14 分,LuckyGo 玩家羣有玩家反映投注贏了但是沒有收到獎勵。隨後調查發現,當晚 22 時 12 分開始, 賬戶 iloveloveeos 就從 LuckyGo 合約賬戶不斷贏取獎勵。纔會造成 LuckyGo 合約賬戶被掏空,給不出正常玩家獲勝獎勵的情況出現。目前該遊戲已暫時下線。

根據慢霧安全團隊分析,攻擊手法還是「隨機數缺陷攻擊」,攻擊者 iloveloveeos(惡意合約) 在今年 9 月份因爲用同樣的手法攻擊 FairDice 已經被曝光。

特別緻謝

本文特別緻謝慢霧安全團隊和區塊鏈安全公司 PeckShield 的情報分析!

慢霧安全團隊爲 EOS 開發者提供了 《EOS 智能合約最佳安全開發指南》,點擊【閱讀原文】可查看。

參考

[1] ECAF AO005 仲裁令 (https://eoscorearbitration.io/wp-content/uploads/2018/08/ECAF-Order-of-Emergency-Protection-2018-08-07-AO-005.pdf)

[2] 慢霧知識星球 https://t.zsxq.com/qnEIqj6

[3] 累計薅走數百萬,EOS Dapps 已成黑客提款機? – DAppReview(https://zhuanlan.zhihu.com/p/44676266)

[4] EOS DApp 充值「假通知」漏洞分析 – 慢霧安全團隊 (https://mp.weixin.qq.com/s/8hg-Ykj0RmqQ69gWbVwsyg)

[5] Newdex 關於假 EOS 刷幣事件的公告 (https://support.newdex.io/hc/zh-cn/articles/360015772052%E5%85%B3%E4%BA%8E%E5%81%87EOS%E5%88%B7%E5%B8%81%E4%BA%8B%E4%BB%B6%E7%9A%84%E5%85%AC%E5%91%8A)

[6] EosRoyale 被盜聲明(https://www.reddit.com/r/eos/comments/9spmk7/eosbased_dapp_eosroyale_hacked_60000_stolen_from/)

[7] ECAF AO017 仲裁令(https://eoscorearbitration.io/wp-content/uploads/2018/10/ECAF-Order-of-Emergency-Protection-2018-10-31-AO-017.pdf)

[8] ECAF AO018 仲裁令(https://eoscorearbitration.io/wp-content/uploads/2018/11/ECAF-Order-of-Emergency-Protection-2018-11-15-AO-018.pdf)